En el artículo anterior sobre Metasploit, vimos una rápida introducción sobre la estructura y el funcionamiento básico de la herramienta, junto con un ejemplo y los comandos más utilizados. Hoy vamos a realizar nuestro primer ataque sobre una máquina virtual desarrollada para tales fines. Esto quiere decir que las pruebas las realizaremos sobre un entorno controlado, en el que vamos a utilizar Metasploitable como el equipo víctima que sufrirá el ataque.

Metasploitable es una versión de Ubuntu Linux intencionalmente vulnerable, diseñada para probar herramientas de seguridad y demostrar los errores más comunes. Por otra parte utilizaremos Virtualbox para instalar la máquina virtual de Metasploitable.

Antes de terminar la instalación de Metasploitable sería recomendable cambiar la configuración del adaptador de red , seguramente vendrá de manera predeterminada como "NAT" y debemos ponerlo en modo de "adaptador puente" para que reconozca Metasploitable como una máquina adicional de nuestra red, es decir como si fuera una máquina real. Una vez instalado correctamente, ejecutamos Metasploitable. El usuario predeterminado y la contraseña para poder acceder al sistema son: msfadmin

Lo siguiente que hacemos es ejecutar el comando "ifconfig" para comprobar la ip de la máquina, como puedes comprobar en este caso es "192.168.1.104".

Ahora pasaremos al equipo, o la máquina virtual donde tengamos instalado Metasploit y lo abrimos. Lo siguiente que aremos será ejecutar "Nmap" para escanear la red en busca de dispositivos. Cómo la mayoría sabéis Nmap es un programa independiente de Metasploit, sin embargo viene incluido en el propio paquete de Metasploit para optimizar tiempo. Por lo que en principio lo que aremos será escanear la dirección de la máquina que tiene instalado Metasploitable para poder ver lo puertos y los servicios que está utilizando. Para ello ejecutamos lo siguiente :

db_nmap 192.168.1.104

Con la instrucción "db_nmap" le indicamos a Nmap que guarde los resultados en la base de datos para poder consultarlos posteriormente.

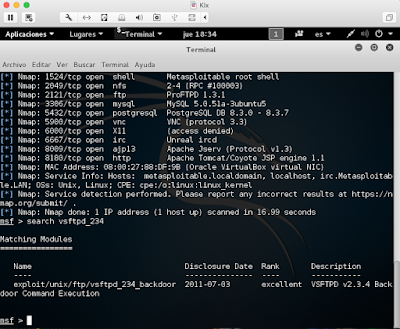

Nos mostrará una lista con todos los puertos y servicios que están funcionando en Metasploitable. En primer lugar nos muestra el puerto (PORT), seguidamente el estado del mismo (STATE), y por último nos indica el servicio que está corriendo en dicho puerto (SERVICE). Sólo esta información, nos podría ser útil para realizar un ataque, pero vamos a realizar un segundo escaneo para comprobar la versión de los servicios que está utilizando, de esta manera tendremos toda la información necesaria para realizar un "ataque" exitoso, ya que todas las vulnerabilidades vienen etiquetadas por la versión del software al que afecta el exploit. Tecleamos lo siguiente:

db_nmap -sV 192.168.1.104

Con la instrucción "-sV" le indicamos a Nmap que nos muestre los servicios y las versiones de los mismos.

Obtendremos como resultado todas las versiones de los servicios, sin embargo nosotros nos centraremos en concreto en el servicio de "ftp" ya que no tendremos problemas para explotar el fallo correctamente. Ahora vamos a buscar un exploit para el servicio de "ftp" como ya hemos dicho, en concreto para la versión "vsftpd 2.3.4" para ello ejecutaremos la siguiente orden:

search vsftpd_234

Con la instrucción "search" le indicamos a Metasploit que busque algo relacionado con "vsftpd_234" en su base de datos. Utilizamos "guión bajo"(_) para indicar el número de la versión a la que pertenece, ya que no podemos escribir "puntos"(.) cuando utilizamos el comando "search".

Una vez echo esto podemos comprobar que se ha encontrado un exploit que corresponde con el servicio y la versión que le hemos indicado. Seleccionaremos el exploit con el comando "use exploit/" más el nombre del exploit que queremos utilizar:

use exploit/unix/ftp/vsftpd_234_backdoor

Cuando hayamos seleccionado el exploit escribiremos "show options" para ver las opciones que tenemos que configurar del exploit. (Podemos comprobar que el puerto que vamos a utilizar (RPORT) es el mismo que el que está utilizando el servicio de ftp en la máquina de Metasploit)

Seguidamente escribimos el comando "set RHOST", más la "IP"de la máquina que vamos a atacar. En este caso la "IP" de Metasploit que obtuvimos anteriormente:

Y este es el único cambio que debemos realizar para tener configurado correctamente este exploit. Si introducimos el comando "run", podéis comprobar como se lanza y ejecuta correctamente sin problemas, se puede observar como a iniciado una nueva sesión con el usuario "root".

Como se puede observar se nos ha abierto una "shell" o linea comandos desde donde podemos controlar el equipo que hemos vulnerado. Escribimos el comando "whoami" (¿quién soy yo?) para comprobar que verdaderamente hemos tomado el control del equipo "víctima":

Podéis ver como nos responde que somos "root" y que por lo tanto hemos explotado la vulnerabilidad correctamente. También podéis escribir el comando "reboot" y veréis como la máquina con Metasploitable recibe la orden y se reinicia al ejecutar el comando desde Metasploit.

Máquina virtual con Metasploitable reiniciando:

db_nmap 192.168.1.104

Con la instrucción "db_nmap" le indicamos a Nmap que guarde los resultados en la base de datos para poder consultarlos posteriormente.

Nos mostrará una lista con todos los puertos y servicios que están funcionando en Metasploitable. En primer lugar nos muestra el puerto (PORT), seguidamente el estado del mismo (STATE), y por último nos indica el servicio que está corriendo en dicho puerto (SERVICE). Sólo esta información, nos podría ser útil para realizar un ataque, pero vamos a realizar un segundo escaneo para comprobar la versión de los servicios que está utilizando, de esta manera tendremos toda la información necesaria para realizar un "ataque" exitoso, ya que todas las vulnerabilidades vienen etiquetadas por la versión del software al que afecta el exploit. Tecleamos lo siguiente:

db_nmap -sV 192.168.1.104

Con la instrucción "-sV" le indicamos a Nmap que nos muestre los servicios y las versiones de los mismos.

Obtendremos como resultado todas las versiones de los servicios, sin embargo nosotros nos centraremos en concreto en el servicio de "ftp" ya que no tendremos problemas para explotar el fallo correctamente. Ahora vamos a buscar un exploit para el servicio de "ftp" como ya hemos dicho, en concreto para la versión "vsftpd 2.3.4" para ello ejecutaremos la siguiente orden:

search vsftpd_234

Con la instrucción "search" le indicamos a Metasploit que busque algo relacionado con "vsftpd_234" en su base de datos. Utilizamos "guión bajo"(_) para indicar el número de la versión a la que pertenece, ya que no podemos escribir "puntos"(.) cuando utilizamos el comando "search".

Una vez echo esto podemos comprobar que se ha encontrado un exploit que corresponde con el servicio y la versión que le hemos indicado. Seleccionaremos el exploit con el comando "use exploit/" más el nombre del exploit que queremos utilizar:

use exploit/unix/ftp/vsftpd_234_backdoor

Cuando hayamos seleccionado el exploit escribiremos "show options" para ver las opciones que tenemos que configurar del exploit. (Podemos comprobar que el puerto que vamos a utilizar (RPORT) es el mismo que el que está utilizando el servicio de ftp en la máquina de Metasploit)

Seguidamente escribimos el comando "set RHOST", más la "IP"de la máquina que vamos a atacar. En este caso la "IP" de Metasploit que obtuvimos anteriormente:

Y este es el único cambio que debemos realizar para tener configurado correctamente este exploit. Si introducimos el comando "run", podéis comprobar como se lanza y ejecuta correctamente sin problemas, se puede observar como a iniciado una nueva sesión con el usuario "root".

Como se puede observar se nos ha abierto una "shell" o linea comandos desde donde podemos controlar el equipo que hemos vulnerado. Escribimos el comando "whoami" (¿quién soy yo?) para comprobar que verdaderamente hemos tomado el control del equipo "víctima":

Podéis ver como nos responde que somos "root" y que por lo tanto hemos explotado la vulnerabilidad correctamente. También podéis escribir el comando "reboot" y veréis como la máquina con Metasploitable recibe la orden y se reinicia al ejecutar el comando desde Metasploit.

Máquina virtual con Metasploitable reiniciando: